Есть хорошие кандидаты для включения в качестве виртуального коммутатора в GNS. Основная проблема поддержка Windows

2011-05-23

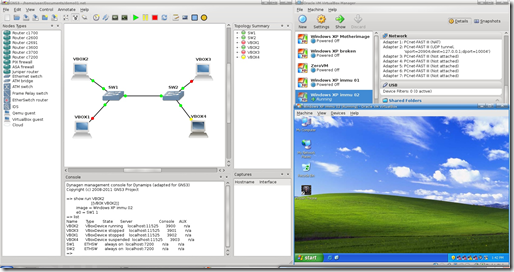

Virtualbox vms in GNS3

Если пользуетесь GNS3 , то знаете что там есть возможность добавлять QEMU узлы в топологию. Это просто виртуальные машины QEMU, которые можно использовать для подключения к сетeвым устройствам. Сейчас появились наработки по интеграции VirtualBox c GNS. Скорее всего эти наработки войдут в следующую версию GNS, а патч для VirtualBox будет включен в версию 4.1.

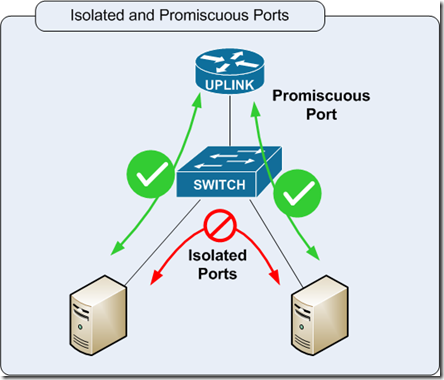

Private VLANs

Private vlan состоит из обычных access портов и uplink порта (или группы uplink портов с аггрегацией). Траффик полученный с access портов в не зависимости от адреса назначения или тега направляется на uplink порт. Траффик полученный от uplink порта форвардится обычным образом. Хосты за access портами могут общаться через L3 устройство за uplink портом. Таким образом, между access портами траффик напрямую не ходит, и атаки вроде arp-спуфинга не применимы.

Области применения Private VLANs:

- Домашние сети провайдеров. Отели. Интернет кафе. Защита клиентов от друг-друга.

- DMZ. Изоляция серверов без необходимости создания отдельного сегмента для каждого сервера.

- ЦОД. Изоляция арендованных серверов.

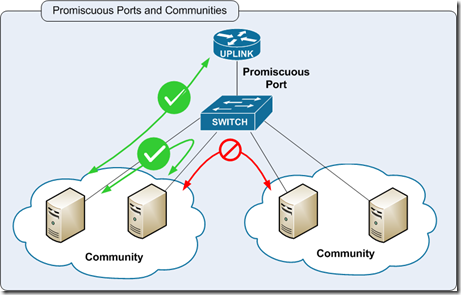

В случае необходимости, можно несколько access портов объеденить в community и разрешить траффик между ними напрямую.

Настройка PVLANs: http://blog.ine.com/2008/07/14/private-vlans-revisited/

10GBase-T

IEEE еще в 2006 году принял стандарт передачи 10G Ethernet по витой паре. Официальное название стандарта -- IEEE 802.3an-2006. Для этого используются кабели категории cat6a, cat7 с длиной до 100 метров. С ограничением по длине можно так-же использовать кабель cat6. Для сравнения, другой тип медных кабелей для 10G Ethernet – CX4 (стандарт IEEE 802.3ak-2004 от 09.02.2004) не могут превышать 15 метров. Есть варианты использования оптики для 10G Ethernet, но это дороже и под другие задачи.

Компоненты для реализации 10GBase-T. Кабели:

- http://www.panduit.com/Products/ProductOverviews/ProductSearch/index.htm?Ns=P_ItemSortOrder&Ne=1&R=PFL6X04BU-CEG&sid=1301AC969053&lastNodeId=ss_prod_coppersolutions&N=5000001%201878%203007961

- http://www.panduit.ru/products/cables/index.shtml

Компоненты для реализации 10GBase-T. Сетевые карточки:

- http://market.yandex.ru/model.xml?hid=91095&modelid=7084820

- http://www.euro.dell.com/ru/ru/business/networking/nic-intel-ethernet-x520-t2/pd.aspx?refid=nic-intel-ethernet-x520-t2&cs=rubsdc&s=bsd

- http://www.intel.com/Products/Server/Adapters/esa-x520-t2/ethernet-esa-x520-t2-overview.htm

Компоненты для реализации 10GBase-T. Коммутаторы:

- http://www.aristanetworks.com/en/products/7100t

- http://www.extremenetworks.com/products/summit-x650.aspx?refID=2%22

- http://www.fulcrummicro.com/products/platforms/index.htm

- http://www.teranetics.com/products/10gbase-t

- http://www.youtube.com/watch?v=MuRRObhRyjo

Именно ограниченное предложения коммутаторов слерживает развитие 10GBase-T. Но и здесь намечается прорыв. Cisco, Intel, Panduit договорились совместно продвигать 10GBase-T. HP пока придерживается варианта с CX4.

2011-05-20

Оповещения по почте от шлюза Check Point DLP

При появлении инцидентов, шлюз DLP может оповещать отправителя. Так происходит при настройке правил с действием ‘Inform User’, ‘Ask User’. Администратор настраивает через какой smtp сервер шлет оповещения DLP шлюз. Так-же можно настраивать учетку для аутентификации на smtp сервере. Значительный минус продукта в том, что нельзя настраивать From адрес оповещений. DLP шлюз шлет оповещения с адреса dlp@domain, где domain это FQDN шлюза. Не имя домена, а FQDN! То есть полное имя шлюза, что далеко не лучший вариант. В случае кластера, используется FQDN текущей активной ноды. Надеемся, что в будущих версиях появится возможность явно указывать From адрес.

2011-05-09

Генерация SSL сертификата для SecurePlatform R75.

В консоли выполняете команду:

cpopenssl req -new -out cert.csr -keyout cert.key -config $CPDIR/conf/openssl.cnf

Далее, после заполнения всех данных в диалоге, полученный CSR файл отправляете в доверенный Certificate Authority. Администратор CA подпишет сертификат и вышлет файл с расширением .crt или .cer. Теперь необходимо получить файл в формате PKCS12. Это можно сделать с помощью файла .key (закрытый ключ) и файла .crt (или .cer, сертификат).

cpopenssl pkcs12 -export –out cert.p12 -in cert.crt -inkey cert.key

2011-05-06

Запрет машрутизации в определенную сеть в Linux.

Вы можете запретить маршрутизация в сеть или в хост. В таком случае даже если у вас есть маршрут по умолчанию или специфичный маршрут в данную сеть, пакет не будет доставлен.

ip route add prohibit host

ip route add prohibit network/mask

2011-05-05

Создать файл нужного размера.

Linux:

dd if=/dev/zero of=10MB.dat bs=1M count=10

Windows:

fsutil file createnew c:\10MB.dat 10485760

SecurePlatform. Где мои маршруты?

Если дать команду ifconfig <ifname> down, маршруты через данный интерфейс пропадут. При последующем выполнении ifconfig <ifname> up маршруты не появятся (кроме конечно directly connected). Можно выполнить service network restart чтобы маршруты появились.

netstat -rn

ifconfig eth0 down

ifconfig eth0 up

netstat -rn

service network restart

netstat -rn

netplugd

В SecurePlatform отсутсвует демон netplugd. Это означает, что если выдернуть патч-корд, соответсвующий интерфейс не уйдет все еще будет в состоянии UP. Соответсвенно, маршруты тоже останутся.

Putty. Сохранение паролей.

Это может быть полезно в лабораторной среде. Проблема решается с помошью опции командной строки.

putty.exe -l admin -pw abc123!

Теперь логин/пароль будет подставляться автоматически во все ssh сессии. Включите каталог с putty в переменную PATH или указывайте полный путь. Удобно перенастроить ярлык. Отметим что это сценарий для лабораторный среды для серверов с одинаковыми паролями. Не забывайте так-же про вариант с ключами!

Настройка статических маршрутов в SecurePlatform

Маршрут по умолчанию:

route add default gw 172.16.1.1

route --save

Маршрут до сети:

route add -net 10.0.0.0/24 gw 172.16.1.2

route --save

Маршрут до хоста:

route add -host 10.0.0.100 gw 172.16.1.3

route --save

Настройка интерфейсов в SecurePlatform

ifconfig eth0 172.16.1.2 netmask 255.255.255.0

ifconfig eth1 10.0.0.1 netmask 255.255.255.0

ifconfig --save

Отличие от большиства дистрибутивов Linux в наличии удобной опции --save

GRE tunnels in Linux

NetA – RouterA – Inet – RouterB – NetB

Router A (eth0: 172.16.1.2/24; eth1: 10.0.0.0/24)

modprobe ip_gre

ip tunnel add gre0 mode gre \

remote 172.16.2.2 local 172.16.1.2

ip addr add 192.168.1.1 peer 192.168.1.2 dev gre0

ip link set gre0 up

ip route add 10.0.4.0/24 dev gre0

netstat -rn

Router A (eth0: 172.16.2.2/24; eth1: 10.0.4.0/24)

modprobe ip_gre

ip tunnel add gre0 mode gre \

remote 172.16.1.2 local 172.16.2.2

ip addr add 192.168.1.2 peer 192.168.1.1 dev gre0

ip link set gre0 up

ip route add 10.0.0.0/24 dev gre0

netstat -rn

IPIP Tunnels in Linux

NetA – RouterA – Inet – RouterB – NetB

Router A (eth0: 172.16.1.2/24; eth1: 10.0.0.0/24)

modprobe ipip

ip tunnel add tun0 mode ipip \

remote 172.16.2.2 local 172.16.1.2

ip addr add 192.168.1.1 peer 192.168.1.2 dev tun0

ip link set tun0 up

ip route add 10.0.4.0/24 dev tun0

netstat -rn

Router A (eth0: 172.16.2.2/24; eth1: 10.0.4.0/24)

modprobe ipip

ip tunnel add tunnel0 mode ipip \

remote 172.16.1.2 local 172.16.2.2

ip addr add 192.168.1.2 peer 192.168.1.1 dev tunnel0

ip link set tunnel0 up

ip route add 10.0.0.0/24 dev tunnel0

netstat -rn